"Zero-Day" begrepet refererer til "det ukjente". Dersom et sikkerhetshull blir avslørt, og ikke er kjent fra før, kan det klassifiseres som en Zero-Day sårbarhet.

Trusselaktører ser aktivt etter eksisterende Zero-Day sårbarheter som kan utnyttes. Målet er å starte malware, eller nettverksangrep, uten å bli oppdaget, og før man har tid til å beskytte seg selv. Zero-Day malware utnytter ukjente sårbarheter. Tradisjonelle antivirusløsninger er avhengig av innsamlet informasjon om kjente sårbarheter, slik som "National Vulnerability Database" i USA, for å oppdage malware.

For å beskytte mot utnyttelse av ukjente sårbarheter kan organisasjoner bruke neste generasjons antivirusløsninger, slik som WatchGuard EPDR, som utnytter maskinlæring for å oppdage Zero-Day malware.

I denne artikkelen vil du lære om:

Begrensninger for tradisjonell antivirus

5 tips for forsvar mot Zero-Day malware

Zero-Trust EPDR løsning fra WatchGuard

Begrensninger for tradisjonell antivirus

Tradisjonelle antivirusløsninger (AV) bruker signaturbaserte metoder for å oppdage skadelig programvare. Signaturer er en rekke tegn som finnes i metadata, filnavn, eller innebygd i filer som identifiserer et element som malware, eller relatert til malware. Denne metoden fungerer kun hvis sikkerhetsløsningen finner signaturen i en database slik at den oppdagede prosessen kan sammenlignes med en kjent skadelig prosess.

Signaturbaserte metoder kan oppdage rundt 57 % av skadelig programvare per i dag. Men etter hvert som angripere utvikler nye metoder for å utnytte sårbarheter, blir dette tallet lavere og lavere. Nye typer malware, som filløs skadelig programvare, opererer utenfor tradisjonelle filbaserte metoder. I stedet er de avhengige av skript, makroer og systemprosesser. Siden det ikke er noen spesifikk fil knyttet til skadelig programvare, kan ingen signatur opprettes.

Med eldre antivirus-løsninger som er avhengige av signaturbasert deteksjon, blir man begrenset til reaktiv håndtering av hendelser. Man blir samtidig begrenset av antall signaturer som finnes i løsningens database. Med andre ord er vanlig antivirus greit for tradisjonell malware, men er utilstrekkelig for moderne malware-varianter.

Neste generasjons antivirus-teknologi, i motsetning til eldre antivirus-løsninger, kombinerer maskinlæring og atferdsdeteksjon med signaturbaserte metoder. Disse nye teknologiene gjør det mulig å identifisere Zero-Day malware, og andre ukjente trusler, basert på mistenkelige hendelsesmønstre - en transformasjon fra reaktiv håndtering til proaktiv håndtering av trusler.

5 måter å forsvare seg mot Zero-Day malware

Å forsvare seg mot Zero-Day malware er utfordrende fordi trusselen er ukjent, og dermed uforutsigbar. For å oppdage denne type trusler må man ta i bruk proaktive, avanserte sikkerhetsstrategier. Her følger 5 tips om hvordan du kan beskytte din organisasjon mot Zero-Day malware.

- Oppdater programvaren regelmessig

Å sikre at infrastrukturen, enhetene og applikasjonene dine er oppdatert er avgjørende for å minimere risikoen. Selv om Zero-Day sårbarheter, per definisjon, ennå ikke er fikset, kan patcher forhindre at sikkerhetshullene blir utnyttet. Dette gjelder også for Zero-Day malware. Selv om skadelig programvare er ukjent, kan beskyttelse mot lignende, kjent malware hindre at en ny variant lykkes. - Ta i bruk endepunktbeskyttelse (EPP)

Endpoint Protection-løsninger er designet for å beskytte endepunkter på alle enhetene i et IT-miljø. Formålet med endepunktsikkerhet er å koordinere sikkerhetstiltak, slik at oppdagelse og undersøkelse av mistenkelige hendelser blir mer effektivt. - Ta i bruk endepunktdeteksjon og -respons (EDR)

EDR-løsninger er proaktive overvåkings- og responsløsninger som brukes til å beskytte endepunkter. Bruk Zero-Trust trusseljakt med SOC-funksjonalitet for å etablere et proaktivt forsvar mot trusselaktører. - Vurder å segmentere nettverkene dine

Segmentering av nettverket innebærer å bruke tilgangskontroller for å isolere ulike tjenester og komponenter i organisasjonen. Segmentering kan redusere skaden forårsaket av Zero-Day angrep ved å forhindre spredning av skadelig programvare. Når komponenter er atskilt, hindrer autorisasjons- og autentiseringstiltak at angripere enkelt kan bevege seg sideveis gjennom nettverket.

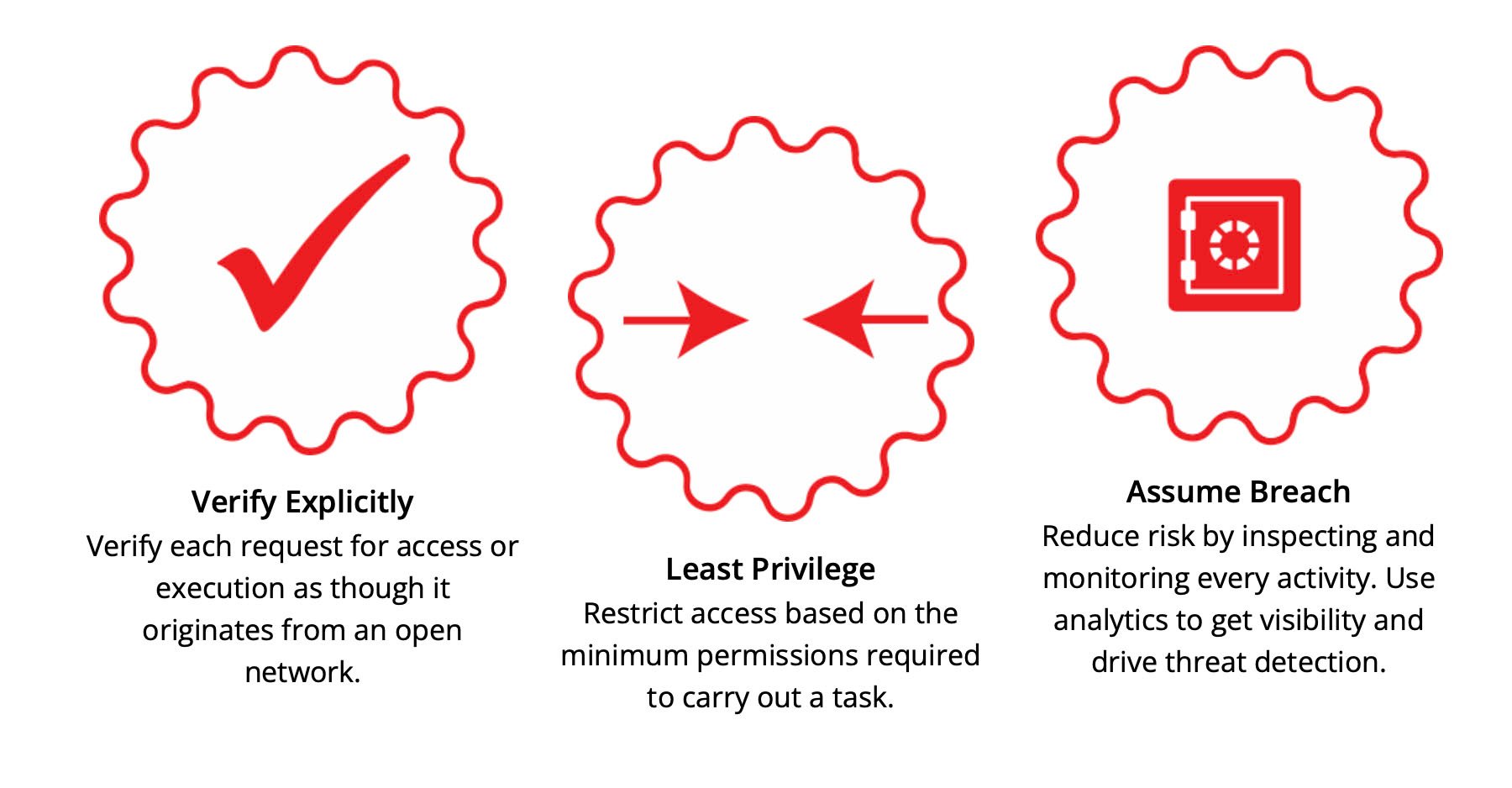

I tillegg muliggjør segmentering enkel sandboksing (streng isolasjon) av mistenkelig aktivitet eller filer. Dette gjør det mulig for sikkerhetsteamet å undersøke potensiell Zero-Day malware uten å påvirke resten av systemet. - Håndheve prinsippet om "minste privilegium"

Uavhengig av trusselbildet er det anbefalt å håndheve prinsippet om minste privilegium. Organisasjoner kan kontrollere spredning av skadelig programvare, og forhindre misbruk av tilgang, ved å sperre tilgang til avanserte operasjoner og sensitive opplysninger.

I noen tilfeller er minimale privilegier spesielt viktig siden denne typen Zero-Day malware ofte utnytter root- eller administrative privilegier. Ved å sikre at kun minimumsrettigheter er gitt, kan man begrense muligheten for Zero-Day malware uavhengig av om den oppdages. Med en Zero-Trust løsning jobber programvaren alltid som om IT-miljøet allerede er kompromittert.

ZERO TRUST MODEL

Zero-Trust EPDR løsning

Zero-Trust EPDR fra WatchGuard beskytter mot trusler, inkludert Zero-Day angrep, Advanced Persistant Threats* (APT), avansert malware og trojanere som kan unngå tradisjonelle signaturbaserte sikkerhetstiltak.

TRUSSELJAKT for proaktiv datasikkerhet

Zero-Trust EPDR fra WatchGuard er en industri-ledende løsning som klassifiserer 100% av alt som kjører på enhetene ved å analysere alle mistenkelige og ukjente prosesser / applikasjoner. Den bruker avanserte AI-algoritmer og verifiseres, i tillegg, av sikkerhetseksperter ved behov. Som et resultat, er ALLE kjørbare filer enten godkjent, eller merket som malware. Brukeren trenger ikke å foreta seg noe selv.

Følgende klassifisering gjøres helautomatisk:

- DENY LIST for kjente trusler

Database med over 2,4 milliarder kjente trusler - ALLOW LIST for kjente legitime prosesser

Database med over 3,3 milliarder godkjente programvare (white list) - AI (kunstig intelligens) for ukjente prosesser / adferdsmønstre

Brukes til å kontinuerlig forbedre algoritmer og gi bedre automatisert klassifisering - SOC-funksjonalitet for ny adferd

I tillegg til deteksjonen ovenfor, vil prosesser som har sluppet gjennom automatisert klassifisering, bli analysert av sikkerhetseksperter - noe som sørger for at 100% av prosessene som kjører blir klassifisert.

SPAR TID og RESSURSER

Trusseljakt krever ofte et svært dyktig IT-team som må bruke mange timer før de oppdager trusselen - og finner en løsning. Med WatchGuard sin avanserte løsning, overvåker sikkerhetsanalytikere organisasjonens endepunktmiljø. Den informerer om potensielle, pågående angrep og kartlegger kilder. Den oppdager uregelmessigheter og relevante hendelser, og reduserer angrepsflaten.

ENKEL ADMIN FRA ÉN SKJERM

Med WatchGuard sin skyplattform er det enkelt å distribuere, konfigurere og administrere endepunktsikkerhet. Det gir sanntid beskyttelse og kommunikasjon med endepunkter. Administrer hele porteføljen fra én skjerm!

* Advanced Persistent Threat (APT) er sammensatte nettverksangrep som bruker flere stadier og forskjellige angrepsteknikker. APT-er er et nøye planlagt angrep mot spesifikke mål, og angrepet er utført over en lengre tidsperiode.