RUSSISK ANGREP MOT MICROSOFT

Microsoft avslørte i forrige uke at de hadde oppdaget et russisk dataangrep på selskapets systemer i januar 2024. Angrepet ble trolig utført i november 2023 av de samme hackerne som sto bak SolarWinds-angrepet. Den russiske hackergruppen heter Nobelium, men Microsoft kaller dem for «Midnight Blizzard». Hackergruppen fikk tilgang til M365-kontoer som tilhørte noen i toppledelsen hos Microsoft.

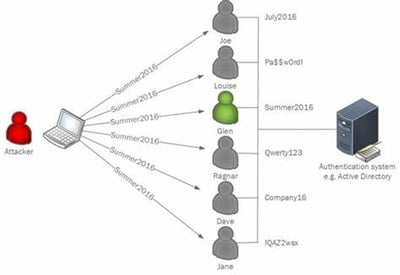

"Den russiske hackergruppen brukte et begrenset antall kontoer i passordspray-angrepet for å unngå å bli oppdaget," sier Microsoft. I denne typen angrep prøver hackere å logge seg inn med en rekke "potensielle" passord. Sannsynligvis har de fleste hos Microsoft flerfaktorautentisering (MFA) aktivert, men angriperne lyktes med å få tilgang via en "legacy non-production test tenant". Tilgangen til denne ubrukte tenanten var nok til å få tilgang til noen veldig viktige epostkontoer blant Microsoft ledelse.

Tegn på et mulig passordspray-angrep

- Mottak av en trigger fra SIEM, firewall logg, eller Microsoft Entra ID

- Varsel om Microsoft Entra ID Protection Password Spray, eller Risky IP

- Stor antall mislykkede login-forsøk (Event ID 411)

- Mistenkelig økning i Microsoft Entra Connect Health for ADFS

- Annen sikkerhetshendelse (f.eks. phishing)

- Mistenkelig aktivitet, slik som logg-inn fra ukjent sted eller bruker som får uforventede MFA-varsler

Hvordan kan virksomheter hindre et passordspray-angrep i M365

- Bruk flerfaktorautentisering (MFA)

- Bruk unike, sterke passord

- Overvåk Microsoft 365 for mistenkelige eller mislykkede login-forsøk

- Håndhev strenge datasikkerhets-rutiner

- Kom i gang med opplæring om datasikkerhet for de ansatte

Hvordan kan IT-bedrifter få kontroll over M365-sikkerhet hos kunder

Det er en ting å nevne alle grepene du må ta for å hindre sikkerhetsbrudd - det er noe helt annet å få kontroll over alt som skjer i Microsoft 365. ViroSafe anbefaler alle IT-bedrifter som håndterer flere Microsoft-tenants å ta i bruk Augmentt.

Augmentt er en tjeneste designet spesielt for MSSPs (Managed Security Service Providers). Løsningen hjelper MSSPs med sentralisering av oppgaver og sikkerhet i Microsoft 365.

- Håndter og konfigurer alle M365-kunder fra ett konsoll

- Konfigurer, overvåk, beskytt og oppdag mistenkelig aktivitet i M365

- Konfigurerer kunders sikkerhetsregler på en enkel måte

- Få automatisk varsling ved enhver endring av sikkerhetsregler

- Få sanntidsvarsler ved kritiske sikkerhetsbrudd

Det oppsiktsvekkende med dette Microsoft-angrepet er at testkontoen som ble hacket, ikke hadde tofaktorautentisering (MFA) aktivert. Hvis Augmentt Microsoft 365-verktøyet hadde vært brukt, så ville dette angrepet etter all sannsynlighet vært forhindret - ennå det skjedde via en ubrukt tenant.