LotL står for "Living off the Land". Det er en hacker-teknikk som bruker legitime verktøy og programvare, for å få adgang til IT-systemer, samle kritisk info, og senere utføre et angrep - uten å bli oppdaget.

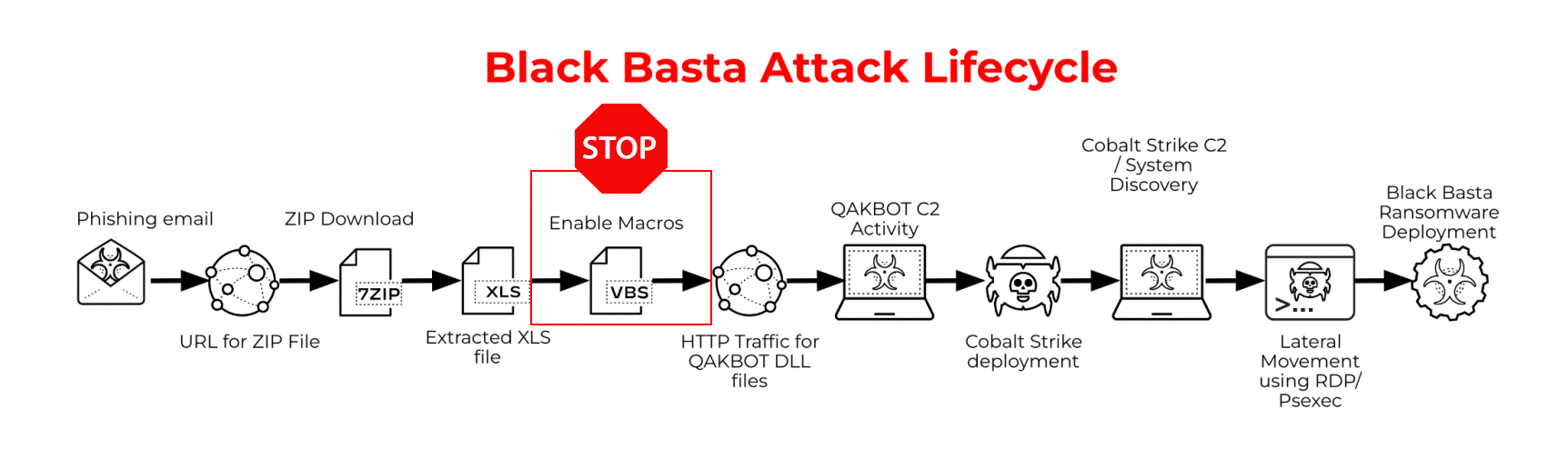

LotL har blitt en populær teknikk for spionasje og dataangrep. Nylig skrev vi om et angrep hos ABB som startet med en svindel-epost der mottageren åpnet en vedlagt Excel-fil. Ved åpning av Excel startet en macro fra filen - altså en tilsynelatende legitim handling - som deretter startet ondsinnet kode.

Og nå har sikkerhetseksperter hos Microsoft delt informasjon om et LotL-angrep utført av en kinesisk hacker-gruppe som Microsoft kaller Volt Typhoon. Gruppen har klart å installere spyware i kritisk data-infrastruktur på den amerikanske øya, Guam, samt andre steder i USA. Microsoft sier at, "formålet med trusselen er å spionere og opprettholde adgang til kritiske IT-systemer så lenge som mulig, uten å bli oppdaget."

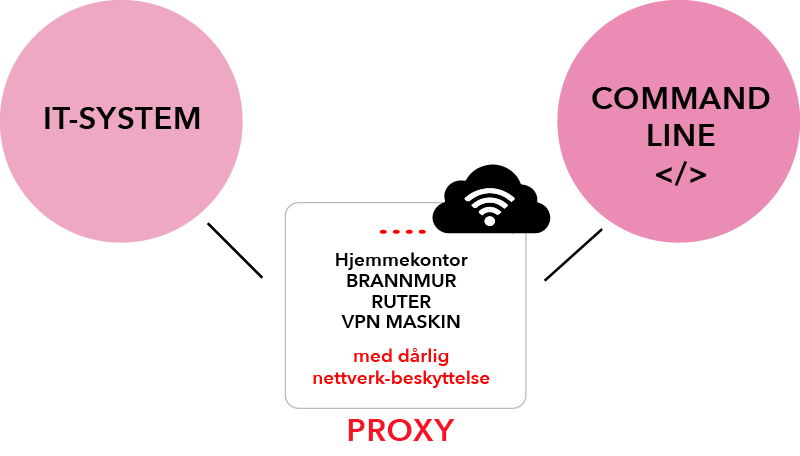

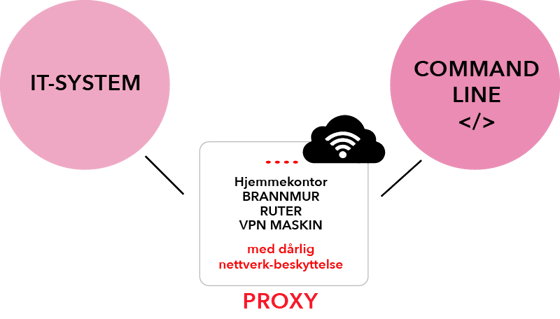

LotL-angrep bruker eksterne enheter (SOHO - small offices and home offices), som har dårlig nettverksbeskyttelse, for å sende data inn og ut av IT-systemet. Microsoft har bekreftet at enheter som ble brukt i angrepet inkluderer type ASUS, Cisco, D-Link, NETGEAR, og Zyxel - gamle modeller som tillater HTTP eller SSH forbindelser til Internett.

"ALLE burde sjekke at enhetene de bruker IKKE er åpne mot det offentlige Internett!" sier Microsoft.

Ved å bruke små, eksterne enheter for å få tilgang til kritiske datasystemer kan hacker-grupper, slik som Volt Typhoon, hindre sannsynligheten for å bli oppdaget og spare penger på ressurser.

I følge Microsoft har det enda ikke blitt utført et angrep på Guam basert på disse teknikkene, men ondsinnet kode kan ligge i vent inntil det dukker opp et "behov". Microsoft og NSA kommer til å publisere opplysninger om hvordan potensielle angrepsmål kan detektere og fjerne den ondsinnede koden, men de legger til at dette kan være et omfattende arbeid.

LotL-teknikker vokser i popularitet av flere grunner. Å utnytte verktøy som allerede er tilgjengelige på kompromitterte endepunkter betyr at tradisjonelle beskyttelsesteknikker, designet for å identifisere kjente ondsinnede applikasjoner og prosesser, ikke vil avsløre angriperaktivitet. Mens trusselintelligens er et verdifullt verktøy og en viktig del av en forsvar-strategi, er den avhengig av detaljer fra tidligere angrep for å finne ondsinnet aktivitet basert på "Indicators of Compromise" (IOCs). Disse IOC-ene reflekterer en trusselaktørs taktikk, teknikker og prosedyrer, og må oppdateres hver gang denne atferden utvikler seg for at de skal forbli en effektiv metode for å oppdage ondsinnet aktivitet.

LotL-teknikkene er spesielt problematisk siden applikasjonene i seg selv ikke er problemet, men snarere den skadelige måten disse applikasjonene brukes på. Dette gjør bruken av regler, signaturer og trusselinformasjon mindre effektiv til å forhindre at slike angrep når sine mål. Derfor er en forståelse av unormal oppførsel rundt ellers legitime verktøy avgjørende for å sikre organisasjoner mot både kjente og ukjente trusler, spesielt når ingen spesifikk trusselinformasjon er tilgjengelig.

Trusselaktører lykkes med LotL fordi de da kan unngå endepunktsikkerhet ved å bruke verktøy som er lett tilgjengelige i nettverket og usynlige for vanlig antivirus. Hvis vi skal oppnå ekte cyberresiliens, må vi se på metoder som oppdager og forhindrer uvanlig bruk av legitime verktøy.

ViroSafe har verktøy som beskytter mot LotL-teknikker

Extended Detection and Response (XDR) Platform

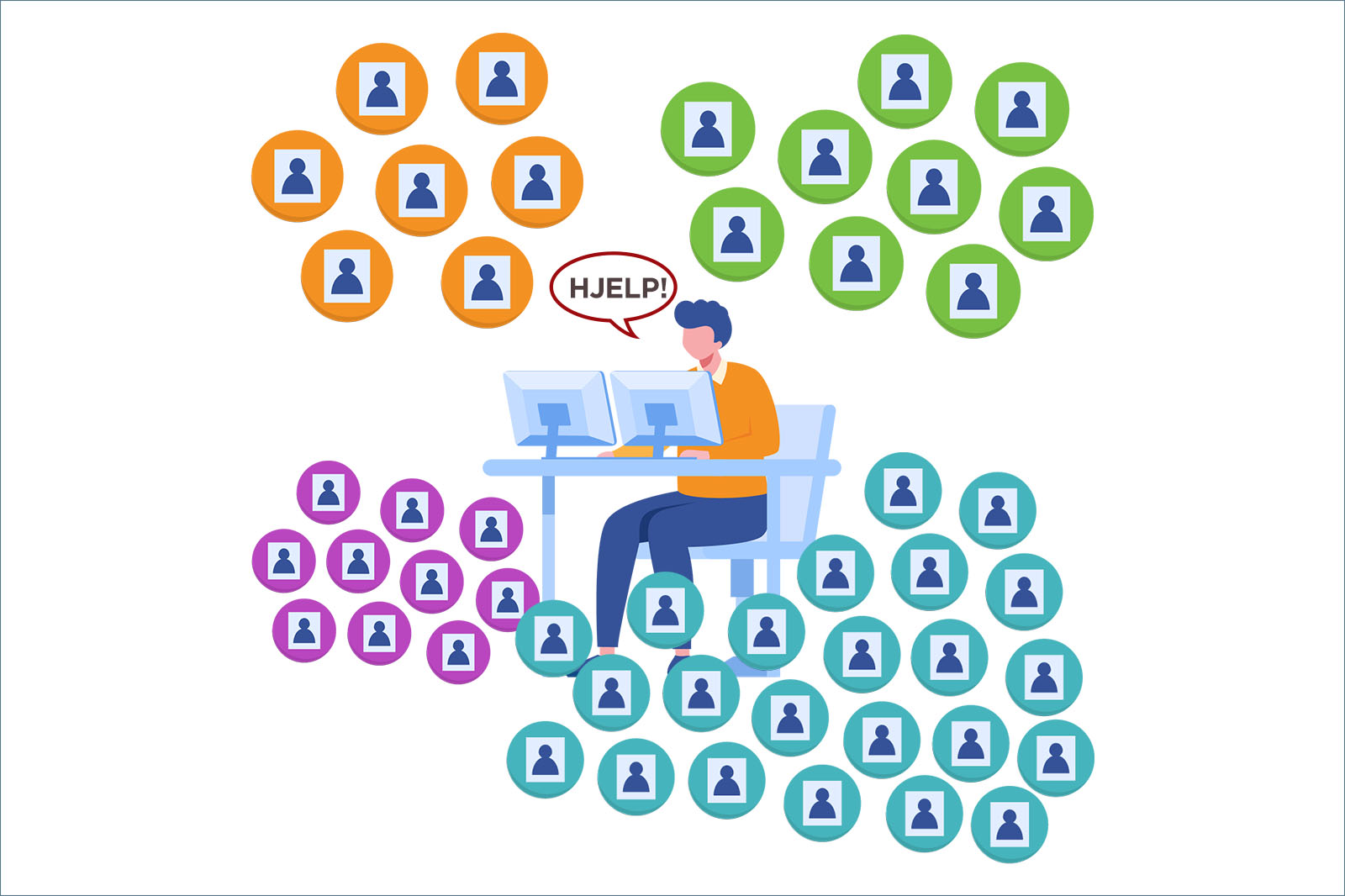

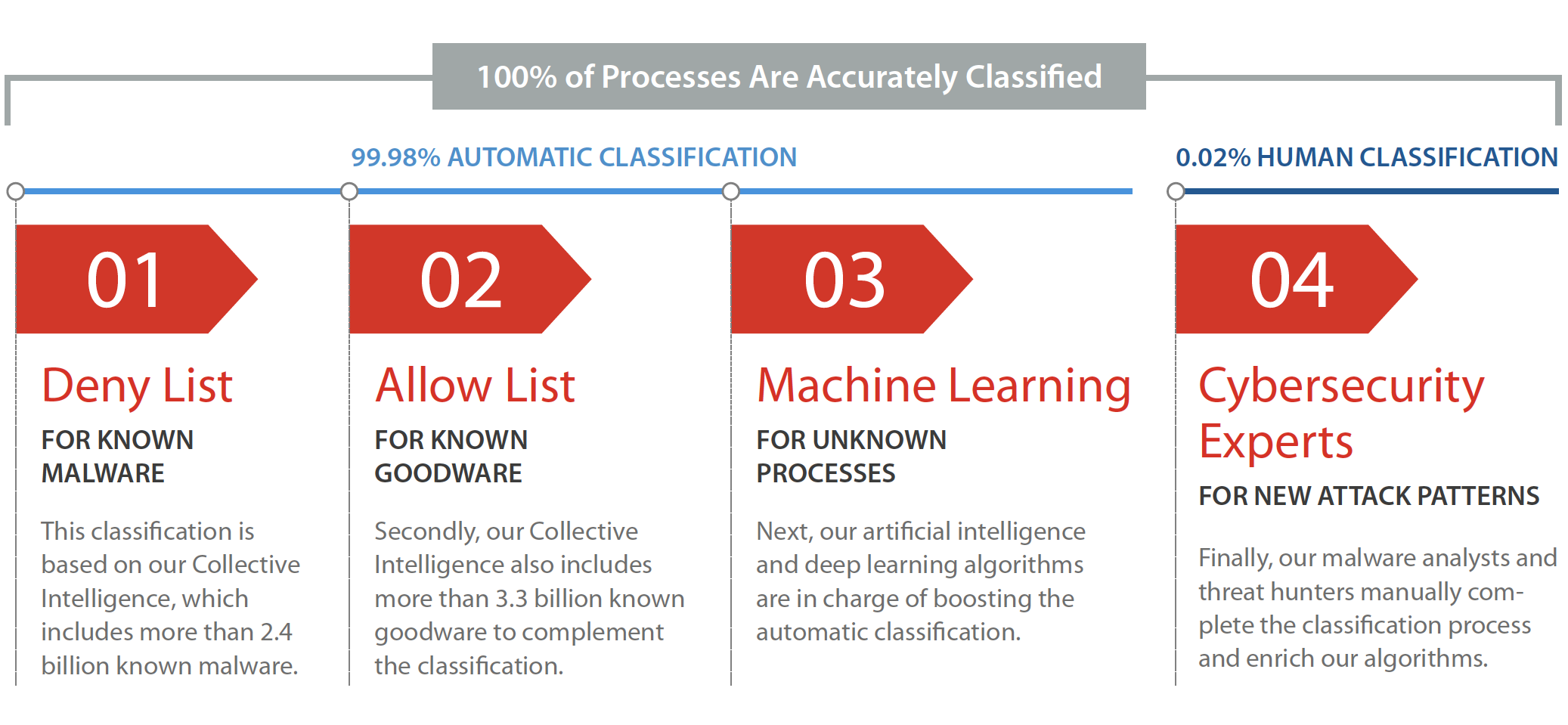

ViroSafe WatchGuard EPDR, med zero trust og proaktiv trusseljakt, er designet for å oppdage LotL-angrep på et tidlig stadium. Løsningen inneholder SOC-funksjonalitet hvor et team av sikkerhetseksperter overvåker tjenesten. Teamet undersøker "Indicators of Attack" (IoA) som finnes i IT-miljøet, og bruker disse for å oppdage LotL-teknikker.

Dette verktøyet tar utgangspunkt i at IT-miljøet allerede er kompromittert, og jakter proaktivt etter atferdsmønstre som ikke har dukket opp tidligere i nettverket. Dette gjøres med hjelp av AI og avanserte "Threat Hunting" regler, som sammenlikner hendelser med atferdsdata fra de siste 365 dagene.

ViroSafe WatchGuard EPDR er industrileder, er enkelt å administrere, gir utmerket beskyttelse mot ukjente trusler, og er egnet både for små og mellomstore bedrifter.

For større organisasjoner som har, for eksempel, et ansvar for samfunnssikkerhet, tilbyr ViroSafe WatchGuard Advanced EPDR med SOC. Dette er en tilleggsløsning som utvider WatchGuard sin anerkjente EPDR med personlig støtte og oppfølging.

Ved en mistenkelig hendelse vil sikkerhetsteamet kontakte kunden med detaljert informasjon om de utsatte systemene, opprinnelsen av angrepet, og teknikkene som ble brukt. I tillegg, vil de komme med forslag for hvordan kunden kan begrense angrepet og unngå fremtidige angrep.

Ta kontakt med ViroSafe for å lære mer om Zero Trust og SOC-funksjonalitet som kan benyttes som en komplett løsning, eller som et supplement på toppen av eksisterende endepuntksikkerhet, for å gi maksimal databeskyttelse.